- 软件大小:668KB

- 软件语言:简体中文

- 软件类型:国产软件

- 软件类别:病毒防治

- 更新时间:2018-12-04

- 软件授权:免费版

- 官方网站://www.9553.com

- 运行环境:XP/Win7/Win8/Win10

- 标签:病毒防治 勒索病毒

Avast Premium Security2023最新中文版下载

628MB/简体中文/7.5

15.4MB/简体中文/7.5

8.50MB/简体中文/7.5

ESET Endpoint Antivirus 6 v6.5.2132.6 中文特别版

274MB/简体中文/7.5

Abelssoft AntiRansomware v2020.01绿色中文版

49MB/简体中文/7.5

火绒Bcrypt专用解密工具是一款小巧实用的微信勒索病毒解密软件,该软件能够帮你及时的拦截、查杀该病毒,非常的安全。因此有需要的朋友欢迎下载使用!

12月1日,火绒客服团队、官方微博和微信公众号接到若干用户求助,遭遇勒索病毒攻击。火绒安全团队分析确认,该病毒(Ransom/Bcrypt)为新型勒索病毒,入侵电脑运行后,会加密用户文件,但不收取比特币,而是要求受害者扫描弹出的微信二维码支付110元赎金,获得解密钥匙。

火绒安全在第一时间发布了“火绒Bcrypt专用解密工具”专门解决该问题,如果您发现电脑存在上述情况,建议您通过该工具进行解密,处理后重启电脑。

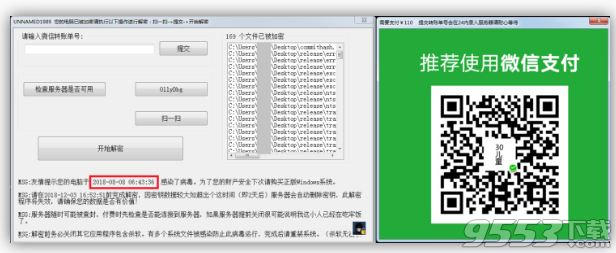

近期火绒接到用户反馈,使用微信二维码扫描进行勒索赎金支付的勒索病毒Bcrypt正在大范围传播。用户中毒重启电脑后,会弹出勒索信息提示窗口,让用户扫描微信二维码支付110元赎金进行文件解密。病毒作者谎骗用户称“因密钥数据较大如超出个这时间(即2天后)服务器会自动删除密钥,此解密程序将失效”,但实际解密密钥存放在用户本地,在不访问病毒作者服务器的情况下,也完全可以成功解密。如下图所示:

有些用户下载使用解密工具后,提示初始化错误,经过工程师排查,发现较多是因为用户删除了勒索病毒留下的密钥文件,密钥文件保存在%AppData%unname_1989dataFileappCfg.cfg路径下。因此,被感染用户千万别轻易删文件,第一时间下载火绒解密工具进行解密。如果已经删除可以找一下该文件是否还在,如果没有则无法恢复。

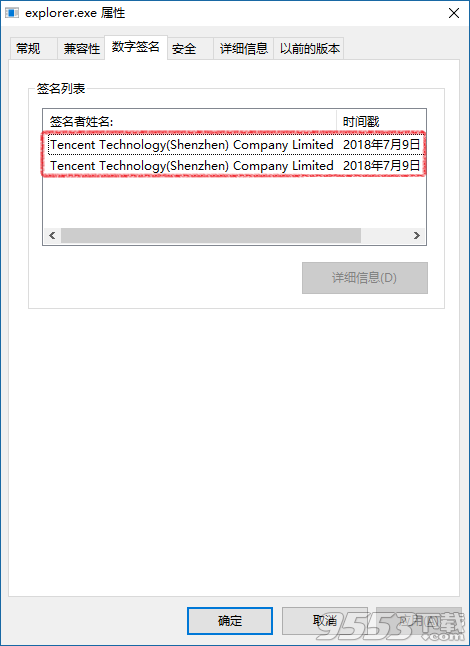

病毒代码依靠"白加黑"方式被调用,用于调用病毒代码的白文件带有有效的腾讯数字签名。由于该程序在调用动态库时,未检测被调用者的安全性,所以造成名为libcef.dll的病毒动态库被调用,最终执行恶意代码。被病毒利用的白文件数字签名信息,如下图所示:

被病毒利用的白文件数字签名信息

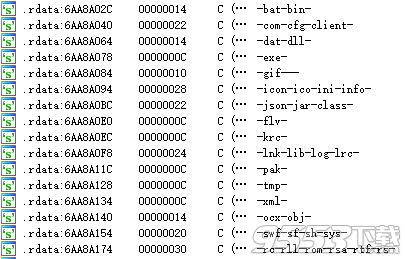

该病毒运行后,只会加密勒索当前用户桌面目录下所存放的数据文件,并且会对指定目录和扩展名文件进行排除,不进行加密勒索。被排除的目录名,如下图所示:

被排除的目录名

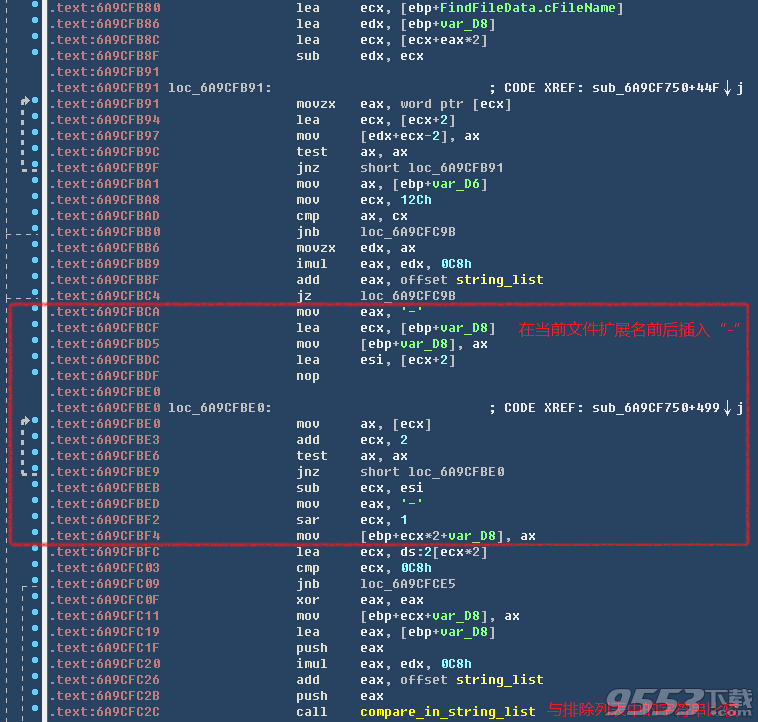

在病毒代码中,被排除的文件扩展名之间使用"-"进行分割,如:-dat-dll-,则不加密勒索后缀名为".dat"和".dll"的数据文件。相关数据,如下图所示:

被排除的文件扩展名

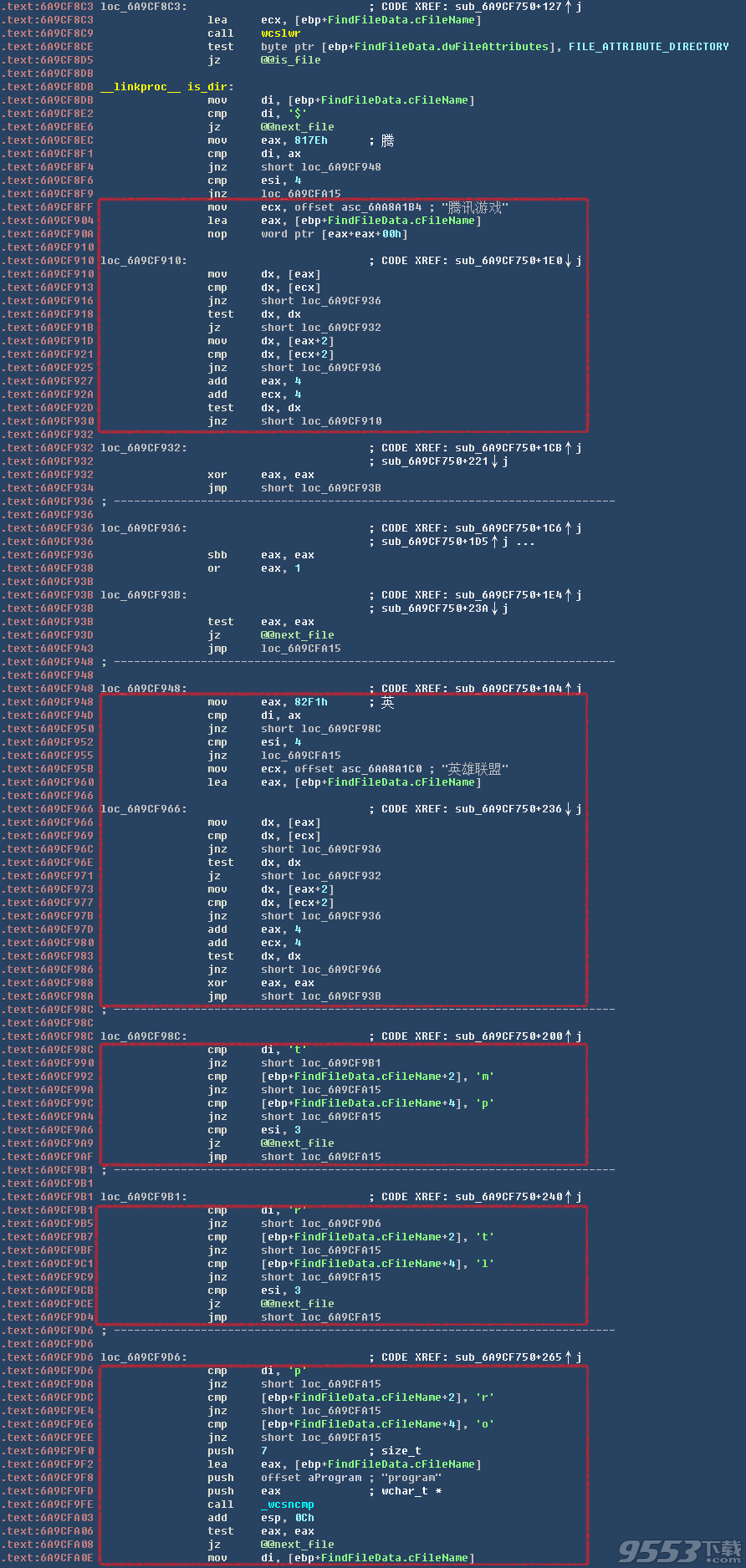

目录名和文件扩展名排除相关代码,如下图所示:

排除目录名

排除文件扩展名

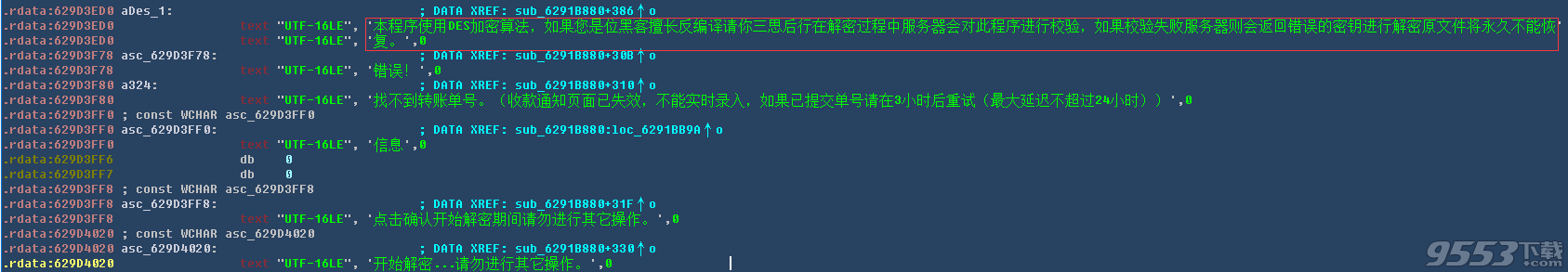

值得注意的是,虽然病毒作者谎称自己使用的是DES加密算法,但是实则为简单异或加密,且解密密钥相关数据被存放在%user% AppDataRoamingunname_1989dataFileappCfg.cfg中。所以即使在不访问病毒作者服务器的情况下,也可以成功完成数据解密。病毒中的虚假说明信息,如下图所示:

病毒中的虚假说明信息

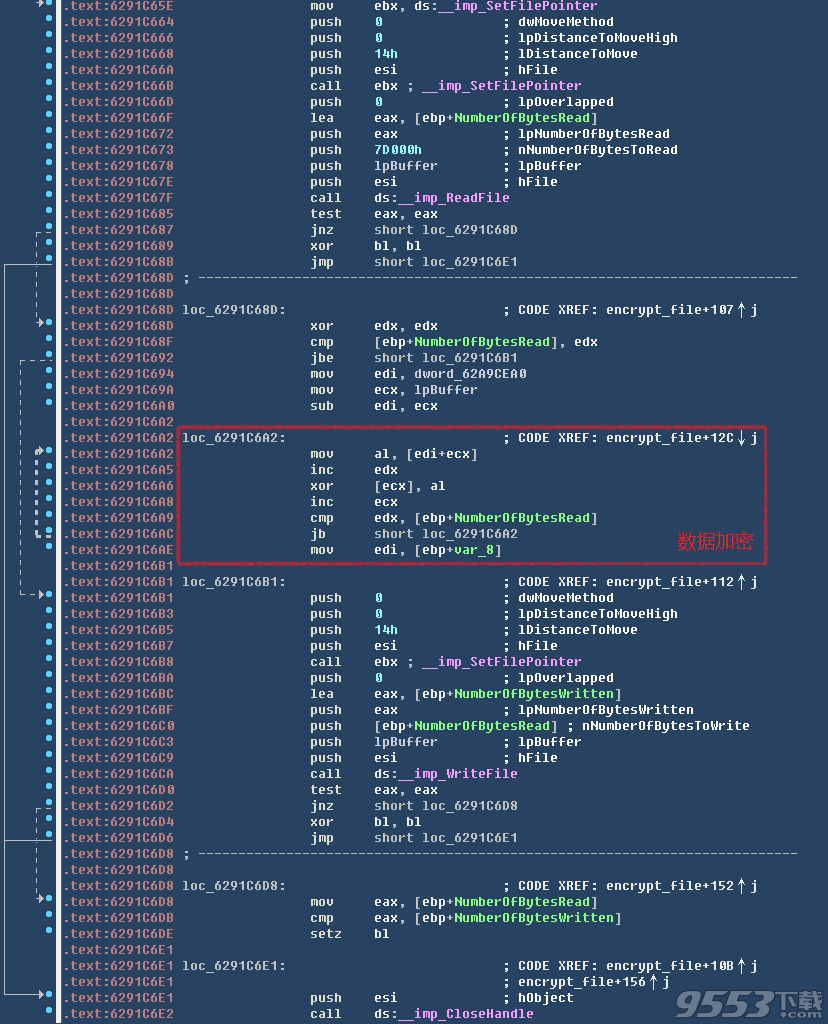

加密相关代码,如下图所示:

数据加密

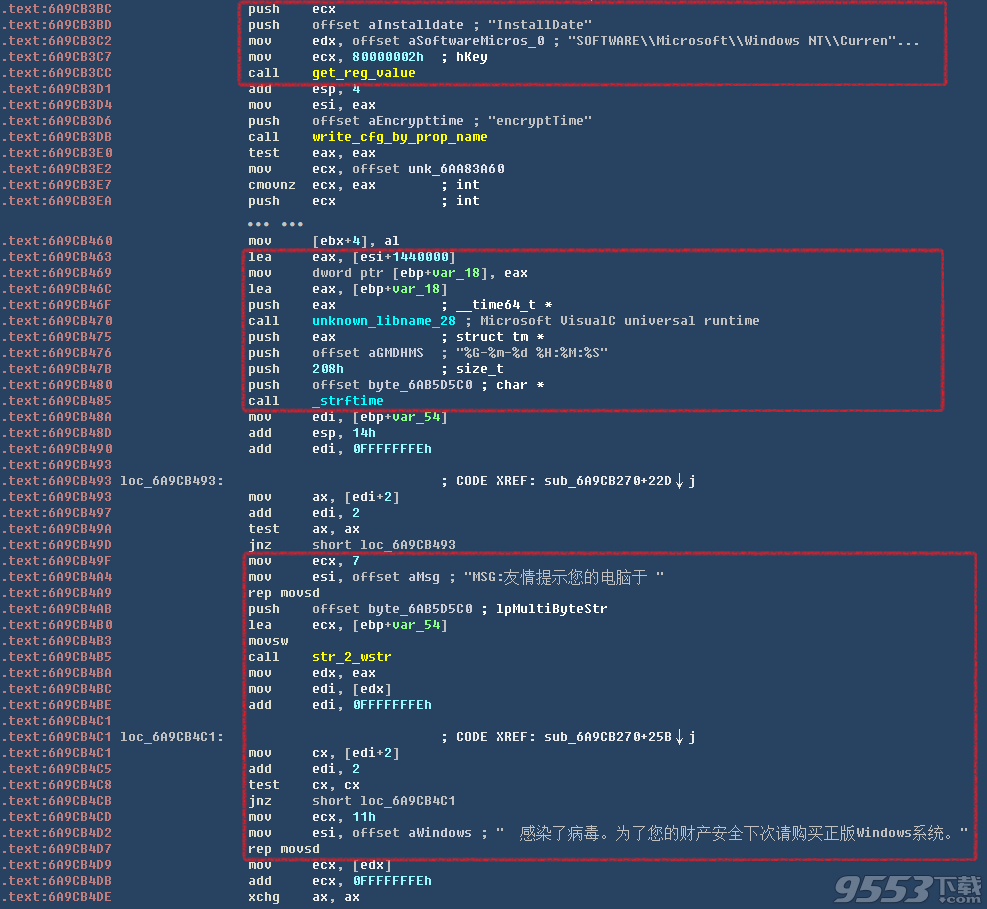

在之前的用户反馈中,很多用户对勒索提示窗口中显示的感染病毒时间颇感困惑,因为该时间可能远早于实际中毒时间(如前文图中红框所示,2018-08-08 06:43:36)。实际上,这个时间是病毒作者用来谎骗用户,从而为造成来的虚假时间,是通过Windows安装时间戳 + 1440000再转换成日期格式得来,Windows安装时间戳通过查询注册表方式获取,注册表路径为:HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionInstallDate。病毒作者使用这个虚假的中毒时间误导用户,让用户误以为病毒已经潜伏了较长时间。相关代码,如下图所示:

虚假感染时间显示相关代码